Passen organisaties ROSI in de praktijk toe?

Als onderdeel van de onderzoekslijn Cybereconomics aan Antwerp Management School hebben we enquêtes en interviews uitgevoerd met praktijkdeskundigen om te onderzoeken of zij economische modellen gebruiken om beslissingen over cybersecurity-investeringen te onderbouwen en deze beslissingen te communiceren aan hun raden van bestuur. Opmerkelijk genoeg gaf de meerderheid aan dat zij ROSI in de praktijk niet toepassen.

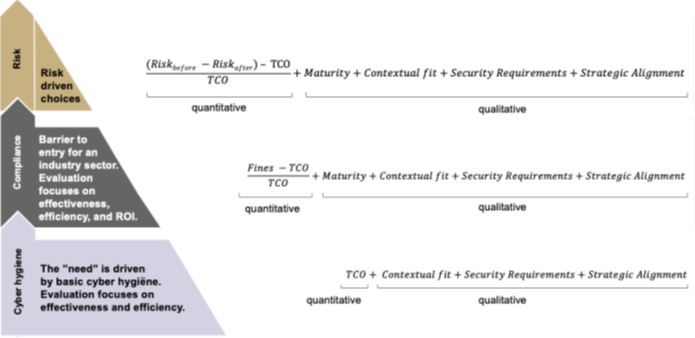

ROSI, of Return on Security Investment, is een financiële maatstaf die het geldelijke voordeel van beveiligingsmaatregelen evalueert. Het meet de waarde door de kosten van het implementeren van beveiligingsoplossingen te vergelijken met de potentiële verliezen die worden voorkomen, rekening houdend met zowel tastbare als ontastbare vermeden kosten. In essentie berekent ROSI de economische opbrengst van een beveiligingsinvestering door de risicoreductie en kostenbesparingen af te zetten tegen de totale beveiligingskosten.

Wanneer gevraagd wordt waarom zij ROSI niet gebruiken, noemen respondenten doorgaans vier belangrijkste uitdagingen:

• Het kwantificeren van risico’s en risicoreductie is moeilijk vanwege de complexiteit en het gebrek aan actuariële gegevens.

• Beperkte analytische capaciteiten worden vaak gekoppeld aan de perceptie dat complexe wiskundige berekeningen nodig zijn.

• Gebrek aan tijd en middelen om kwantitatieve analyses uit te voeren.

• Organisatiecultuur en voorkeuren. Casusorganisaties melden dat besluitvorming op basis van kwantificatie binnen IT en/of cybersecurity geen onderdeel is van de organisatiecultuur.

Als we de culturele aspecten buiten beschouwing laten, vloeien de eerste drie obstakels grotendeels voort uit de waargenomen complexiteit van kwantitatieve methoden zoals ROSI. Deze bevinding vraagt om een nadere blik op de adoptie van Cyber Risk Quantification (CRQ).

Het probleem: de vermeende complexiteit van cyberrisico-kwantificatie

Deze vermeende complexiteit, eerder dan daadwerkelijke wiskundige moeilijkheid, belemmert de toepassing van risicokwantificatie. In veel gevallen beschrijven organisaties hun besluitvorming over cyberinvesteringen als gebaseerd op een combinatie van sectorbenchmarks en “onderbuikgevoel”. Aanvullend onderzoek door AMS-studenten bevestigt dat de meeste organisaties vertrouwen op kwalitatieve of gemengde methoden, ondanks dat ongeveer 75% van de respondenten CRQ haalbaar acht, en iedereen het erover eens is dat kwantificatie de besluitvorming zou verbeteren. Een praktisch startpunt is het vervangen van kwalitatieve labels door kwantitatieve benaderingen en het uitdrukken van onzekerheid als bereiken in plaats van vaste cijfers.